悪意のある活動のためにブラウザ自動化フレームワークをますます使用するハッカー from thehackernews.com

security summary

security summaryサイバーセキュリティの研究者は、攻撃キャンペーンの一環として脅威アクターによってますます使用されている、自由に使用できるブラウザ自動化フレームワークに注意を促しています。

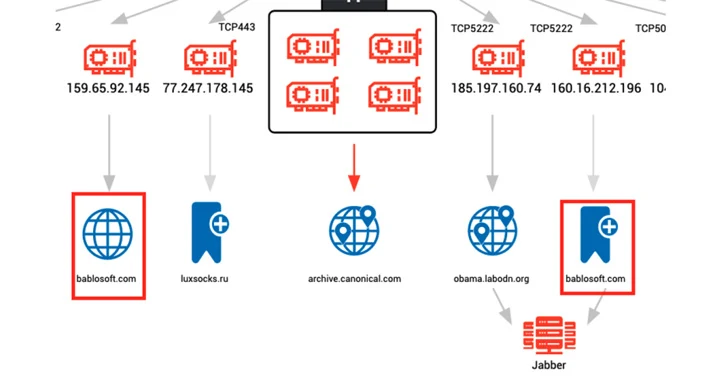

Bablosoftは、2021年2月にクラウドセキュリティおよびアプリケーション配信会社F5によって以前に文書化されており、PuppeteerやSeleniumなどの正規の開発者ツールと同様の方法でGoogleのChromeブラウザでタスクを自動化するフレームワークの機能を示しています。

サブドメインのIPアドレス(46.101.13[。]144)の脅威テレメトリは、活動の大部分がロシアとウクライナの場所から発生していることを示しています。

悪用後の活動の一部として使用する追加のツールをダウンロードする目的で、マルウェアキャンペーンの運営者がBablosoftサブドメインに接続している疑いがあります。

「BablosoftのWebサイトで提供されているツールをすでに利用しているアクターの数に基づくと、BASが脅威アクターのツールキットのより一般的な要素になると予想できます」と研究者は述べています。

コメント