フォッリーナのバグを悪用してロゼナバックドアを配備するハッカー from thehackernews.com

security summary

security summary新たに観察されたフィッシングキャンペーンは、最近開示されたFollinaのセキュリティの脆弱性を利用して、これまで文書化されていなかったバックドアをWindowsシステムに配布しています。

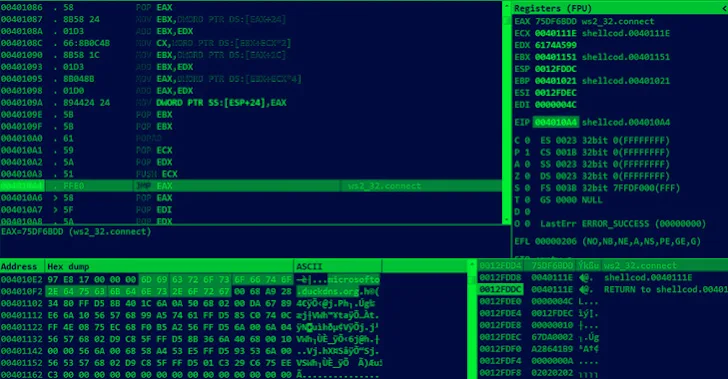

フォーティネットによって観察された最新の攻撃チェーンの開始点は、武器化されたOfficeドキュメントであり、開かれると、Discord CDN URLに接続してHTMLファイル( 」index.htm」)を取得し、HTMLファイル( 」index.htm」)を使用して診断ユーティリティを呼び出します。

これには、Rozenaインプラント(「Word.exe」)と、MSDTプロセスを終了し、Windowsレジストリの変更によってバックドアの永続性を確立し、無害なWordドキュメントをおとりとしてダウンロードするように設計されたバッチファイル(「cd.bat」)が含まれます。

これにより、攻撃者は情報の監視とキャプチャに必要なシステムを制御できると同時に、侵害されたシステムへのバックドア。

4月上旬に発見された攻撃は、XLMマクロを含むExcelファイルを目立つように取り上げましたが、ほぼ同時にマクロをデフォルトでブロックするというMicrosoftの決定により、攻撃者はHTMLの密輸や.LNKおよび.ISOファイルなどの代替方法にピボットすることを余儀なくされたと言われています。

マクロは、フィッシングメールやその他の手段を問わず、Windowsシステムにランサムウェアやその他のマルウェアをドロップしようとしている攻撃者にとって、実証済みの攻撃ベクトルであることに注意してください。

コメント