security summary

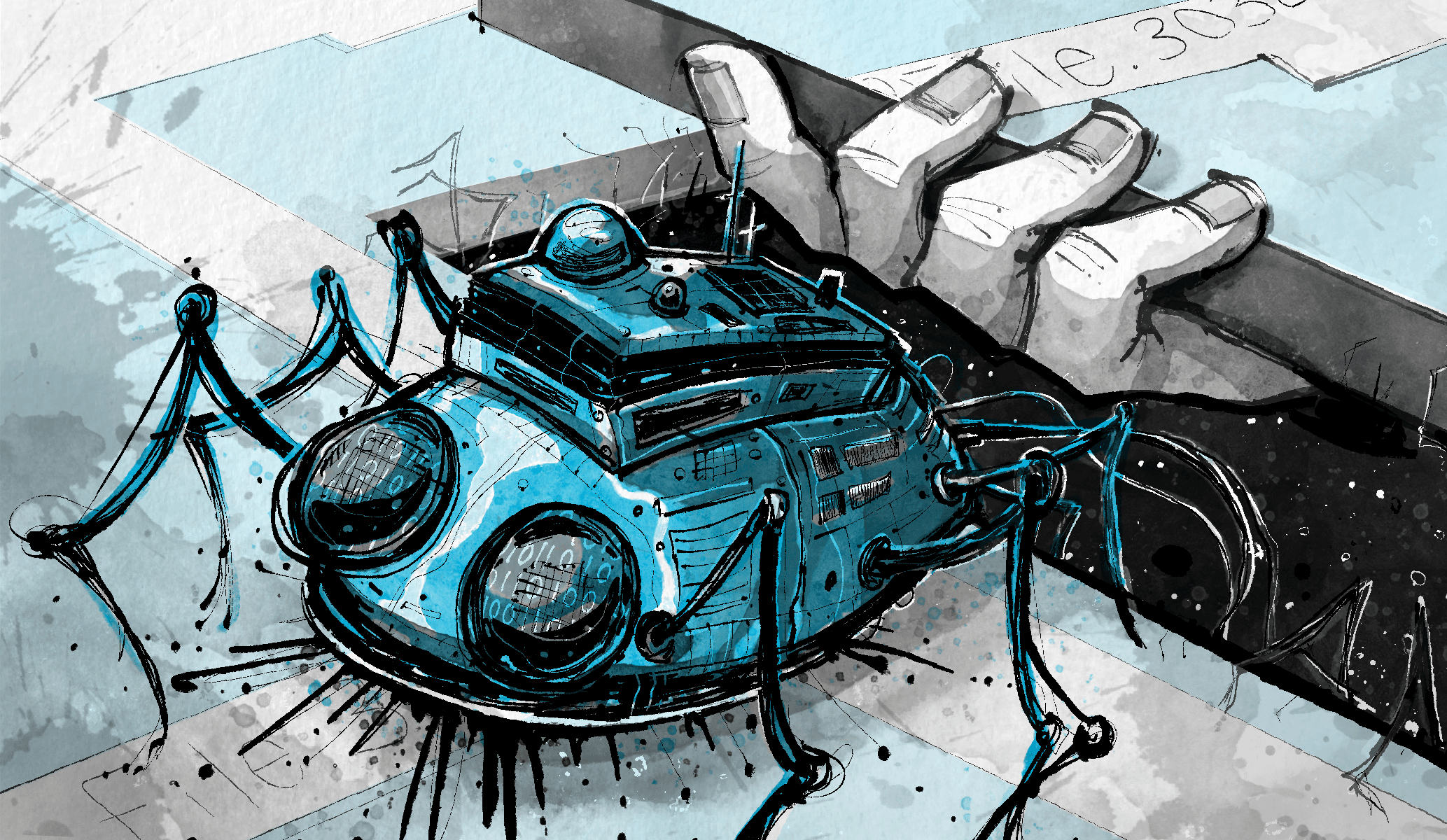

security summary SOC-as-a-Service プロバイダーを評価していますか?これら 5 つの属性を評価します。 from csoonline.com

SOCaaS を採用すると、組織は重大なセキュリティ ギャップを埋めることができます。脅威インテリジェンスを収集して、新たなサイバー脅威を可視化します。システムの調査と復元。必要に応じてアラートを特定し、対応します。セキュリティ専門家の経験...

security summary

security summary  security summary

security summary  security summary

security summary  security summary

security summary  security summary

security summary  security summary

security summary  security summary

security summary  security summary

security summary  security summary

security summary  security summary

security summary